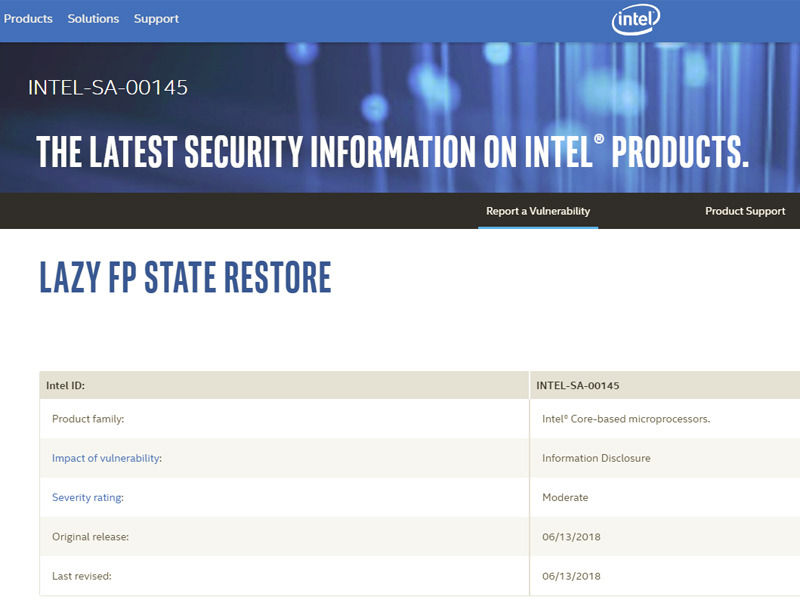

Intel 又被發現存在於 Core 及 Xeon 的一個新型的安全漏洞,名為「lazy FP state restore」的優化功能攻擊,就像之前的 Spectre 及 Meltdown 一樣,可能被利用來訪問敏感信息,包括用於保護敏感數據的加密密鑰。

來自 Amazon 及 Cyberus Technologies 的安全研究人員共同發現了八個第二代 Spectre 漏洞,該安全漏洞被稱為「lazy FP state restore」,代碼名稱為「CVE-2018-3665」,評估值為 4.3 ( 最大值為10.0 ) ,漏洞是針對使用延遲浮點單元 ( FPU ) 切換的CPU,受影響的包括了“Sandy Bridge”及往後的所有 x86微架構。

「lazy FP state restore」漏洞已 Red Hat Enterprise 被評級為「中等」,Red Hat Enterprise 聲稱該漏洞即運行在通用現代 ( x86 ) 微處理器上的操作系統和虛擬機,用家選擇在應用程式進程之間的 FPU / SSE 上下文狀態切換時,使用 CPU 的 “Lazy FP” 功能進行系統狀態的保存與還原而不是“eagerly”功能,這樣將可能允許攻擊者利用 CPU 的預測執行功能獲取其他進程在寄存器中保存的數據,包括加密密鑰,潛在的漏洞會影響 CPU 的推測執行,類似於早前被發現的 Spectre 漏洞。

研究人員分析,這個漏洞很難通過網頁瀏覽器運行,所以其影響比此前的推測性執行漏洞 ( 如Meltdown ) 更小。

Intel 亦稱,這個新漏洞雖然會影響所有基於 Intel Core的微處理器,但並非真實CPU中存在的錯誤,因此用戶在運行操作系統時不會受太大的影響。同時,這個漏洞不需要為 Intel CPU 更新微碼,並可以通過操作系統更新來解決。

Source : https://www.hkepc.com/16900/